OnGuardOnline – Amerikanische Website zur Computersicherheit

Comments(2)

Comments(2)

Die Amerikaner machen es uns vor. Sie haben mit der Website onguardonline.gov ein tolles Portal geschaffen, wenn es um die Themen „Internetbetrug“, „Computesicherheit“ und „Schutz von persönlichen Daten“ geht. Die Webseite ist toll gegliedert und bietet zu jedem Thema Videos, Anleitungen und jede Menge Material zum Herunterladen.

Zu einigen wichtigen Punkten gibt es auch kleine Spiele. Es gibt auch speziell auf Teenager abgestimmte Dokumente, die Eltern nutzen können, um ihren Kindern „Computersicherheit“ als Thema näher zu bringen.

Leider ist die Seite nur in Englisch und Spanisch verfügbar, jedoch ist der Inhalt absolut Spitze.

Sehr spassig gemacht sind auch die Videos. Mir gefallen besonders die „Phishy Videos„:

Kommandozeilen Gerätemanager devcon.exe für Windows 7

Comments(2)

Comments(2)

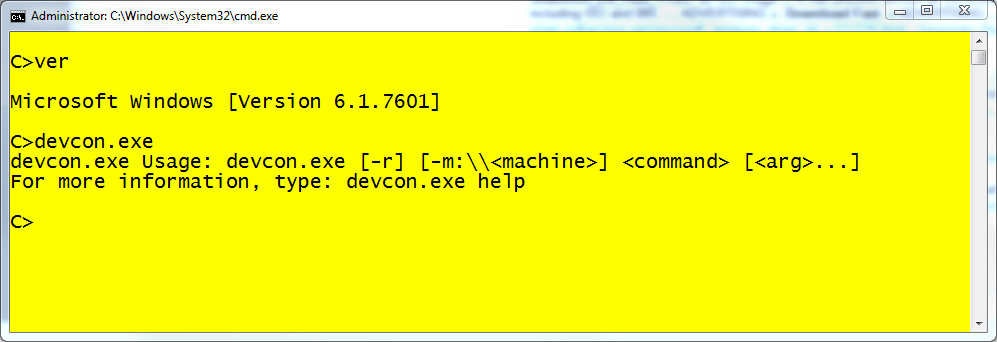

Ich habe unter Windows XP für bestimmte Aufgaben den bei Microsoft zum Download erhältlichen Kommandozeilen-Gerätemanager „devcon.exe“ lieb gewonnen. Nun will ich natürlich unter Windows 7 nicht auf dessen Funktionalität verzichten, doch leider gibt es keinen direkten Download für Windows 7 x86 oder Windows 7 x64.

Ich habe unter Windows XP für bestimmte Aufgaben den bei Microsoft zum Download erhältlichen Kommandozeilen-Gerätemanager „devcon.exe“ lieb gewonnen. Nun will ich natürlich unter Windows 7 nicht auf dessen Funktionalität verzichten, doch leider gibt es keinen direkten Download für Windows 7 x86 oder Windows 7 x64.

Es gibt dennoch eine Möglichkeit, legal an devcon.exe zu kommen.

Mittlerweile ist „devcon.exe“ auch als direkter Download bei Microsoft erhältlich. (Danke an Michael). Den Download gibt es hier.

Um auch an die 64bit Variante zukommen lädt man sich bei Microsoft den Windows Driver Kit Version 7.1.0 als ISO (GRMWDK_EN_7600_1.ISO) herunter und brennt (oder mounted) es.

Auf der CD befindet sich devcon.exe sowohl für ia64, x64 und x86, man muss sie nur finden!

Im Unterordner „WDK“ auf der CD befinden sich die Dateien

setuptools_x64fre_cab001.cab

setuptools_x86fre_cab001.cab

setuptools_ia64fre_cab001.cab

für die entsprechende Plattform (x64, x86 oder ia64). Diese CAB-Datei kann man mit handelsüblichen Programmen entpacken. Darin enthalten ist dann jeweils die Datei

_devcon.exe_00000

Diese muss man umbenennen in

devcon.exe

und schon hat man den Gerätemanager für die Kommandozeile auch unter Windows 7 (vmtl. auch Server 2008 R2 kompatibel) verfügbar.

Leider ist der Download der CD mit 619MB nicht gerade klein, aber was solls.

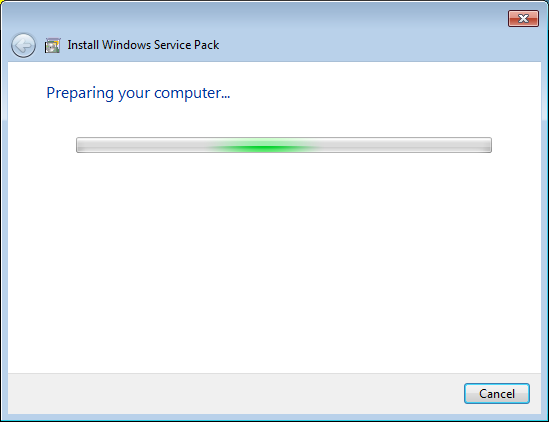

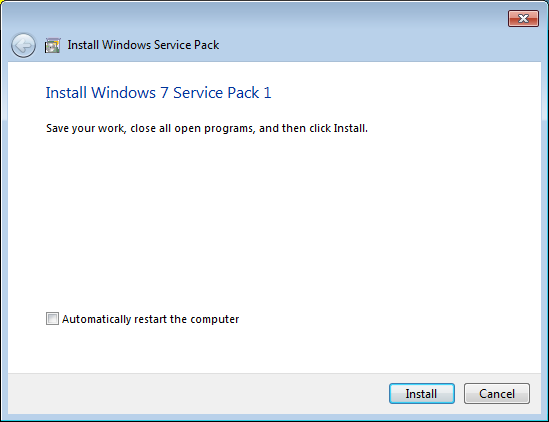

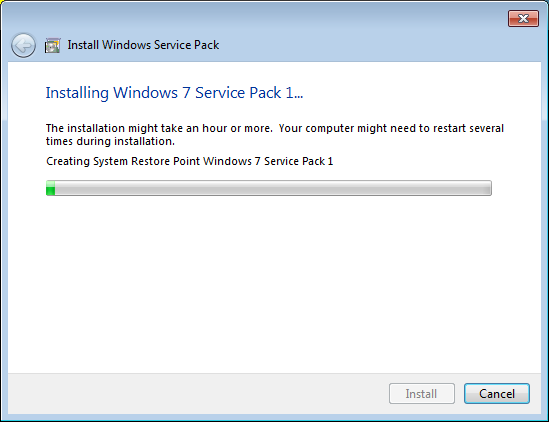

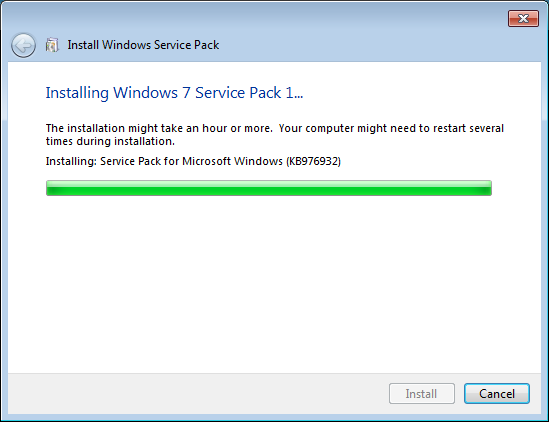

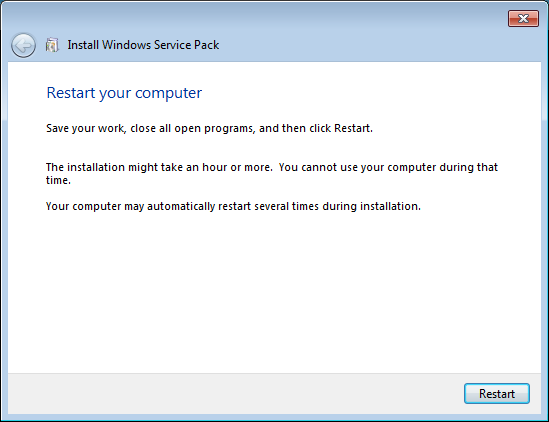

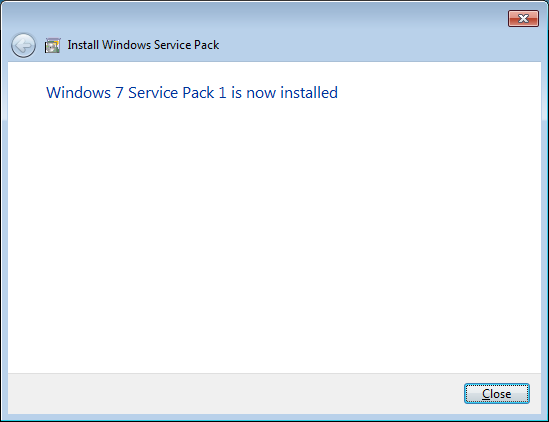

Installation Windows 7 SP1 (Win7 Pro x64 EN)

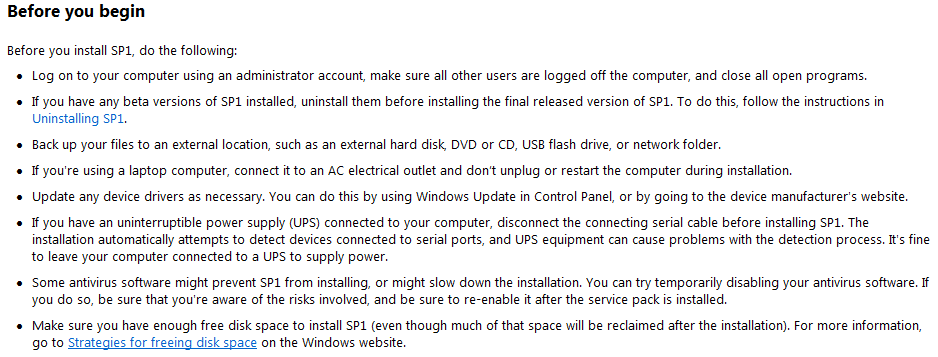

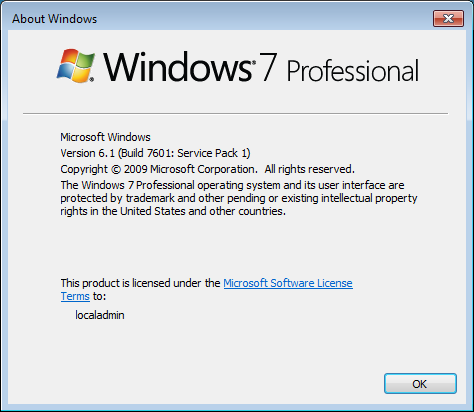

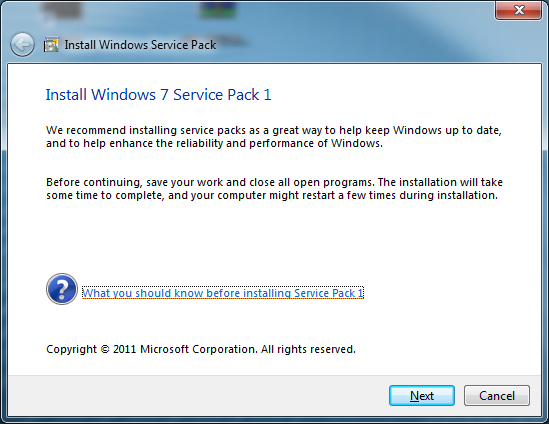

Soeben habe ich die Installation des gestern (für MSDN-Abonennten) erschienenen Windows 7 Service Pack 1 erfolgreich abgeschlossen. Ich habe die Installation wie in den Hinweisen zum Servicepack vermerkt als Administrator und mit deaktiviertem Virenscanner gestartet. Die komplette Installation dauerte ca. 1 Stunde auf einem englischen Windows 7 Professional 64bit. Ich hatte das Servicepack entpackt und auf einer externen Festplatte abgelegt um auf der lokalen Platte keinen unnötigen Disk I/Os zu produzieren.

Soeben habe ich die Installation des gestern (für MSDN-Abonennten) erschienenen Windows 7 Service Pack 1 erfolgreich abgeschlossen. Ich habe die Installation wie in den Hinweisen zum Servicepack vermerkt als Administrator und mit deaktiviertem Virenscanner gestartet. Die komplette Installation dauerte ca. 1 Stunde auf einem englischen Windows 7 Professional 64bit. Ich hatte das Servicepack entpackt und auf einer externen Festplatte abgelegt um auf der lokalen Platte keinen unnötigen Disk I/Os zu produzieren.

Hier noch ein paar Screenshots.

Nun wird beim Runterfahren das System konfiguriert (ähnlich wie bei Hotfixen).

Beim Hochfahren dann erneut Konfiguration des Systems.

Geschafft. – Dauer ca. 1 Stunde!

OpenVPN Windows 7 64bit ohne Administratorrechte

Comments(3)

Comments(3)

Da ich nun schon seit ungefähr 3 Jahren unter Windows XP ohne Administatorrechte gearbeitet hatte, führte ich diese Praxis (bis jetzt) auch unter Windows 7 64bit fort. Eines der ersten Programme, welche Probleme verursachte war OpenVPN. Es gibt zwar diverse Anleitungen, mit denen der Client auch als „non administrative user“ funktionieren soll, jedoch ist mir das ganze Gebastle mit „Kompatibilitätsmodus“ und „Run as Adminisrator“ einfach zu doof gewesen und ich suchte nach einer vernünftigen Lösung.

Da ich nun schon seit ungefähr 3 Jahren unter Windows XP ohne Administatorrechte gearbeitet hatte, führte ich diese Praxis (bis jetzt) auch unter Windows 7 64bit fort. Eines der ersten Programme, welche Probleme verursachte war OpenVPN. Es gibt zwar diverse Anleitungen, mit denen der Client auch als „non administrative user“ funktionieren soll, jedoch ist mir das ganze Gebastle mit „Kompatibilitätsmodus“ und „Run as Adminisrator“ einfach zu doof gewesen und ich suchte nach einer vernünftigen Lösung.

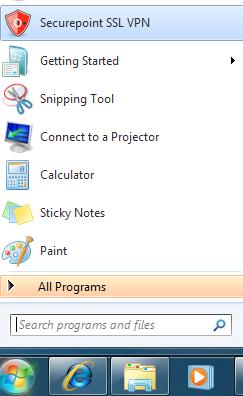

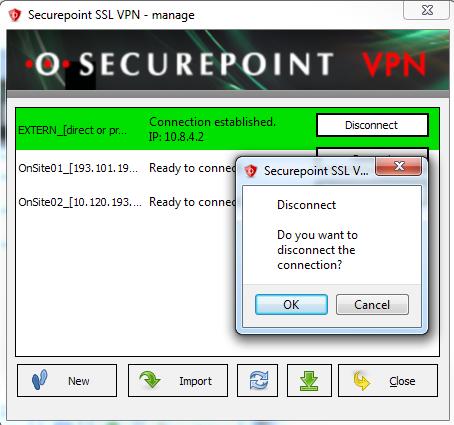

Ich glaube, ich habe sie nun gefunden – Securepoint SSL VPN Client.

Securepoint SSL VPN ist ein OpenVPN Client der Firma

Securepoint GmbH

Salzstraße 1

21335 Lüneburg (Germany )

Diese Firma vertreibt lt. Homepage diverse UTM- und VPN-Produkte. Da vmtl. eine ihrer Systeme OpenVPN benutzt, wurde bei Sourceforge unter dem Namen „OpenVPN Client Windows“ ein Projekt eingestellt. Dort habe ich die Version 0.9.6 RC3 heruntergeladen und getestet.

Testergebnis – Ich bin begeistert!

Ich habe den Client unter Windows 7 als Administrator installiert und konnte sofort eine Verbindung als nicht-administrativer User aufbauen.

Der Trick ist, dass der Client mit einem Dienst kommuniziert (dieser läuft als SYSTEM interactive) und dieser Dienst dann die OpenVPN.exe anspricht. Somit sind alle Rechte vorhanden, um die Verbindung aufzubauen und vor allem im Anschluß die richtigen Netzwerkrouten zu setzen.

Der Client kann existierende OpenVPN-Konfigurationsdateien importieren oder ein voreingestelltes Verzeichnis (inklusive Unterordner) nach OpenVPN-Konfigurationsdateien durchsuchen. Zusätzlich unterstützt der Client einige sinnvolle Kommandozeilenparameter, wie z.B. „-user“, mit dem z.B. der Benutzername für alle Verbindungen festgelegt werden kann. Die Unterstützung von Proxy-Servern ist ebenfalls implementiert.

Die grafische Oberfläche ist ordentlich durchgestyled und fügt sich nahtlos in das UI von Windows 7 ein. Alles in allem erfüllt dieser OpenVPN Client exakt meine Anforderungen. Ich werde nun damit in den Langzeittest gehen.

Hier noch ein paar Screenshots:

Nachdem die entsprechenden TAP-Adapter Installationsdateien im Setup enthalten sind, vermute ich, dass dieser Client ab Microsoft (R) Windows (R) XP oder höher sowohl auf 32- und 64bit Betriebssystemen laufen müsste. Mein Test beschränkte sich bis jetzt nur auf Windows (R) 7 64bit.

Mit Fön und Kältespray Autodellen selbst reparieren

Dieses Video (und viele andere bei Youtube) zeigt wie man mit einem Fön und einer Dose Kältespray kleinere Dellen im Autolack selbst reparieren kann.

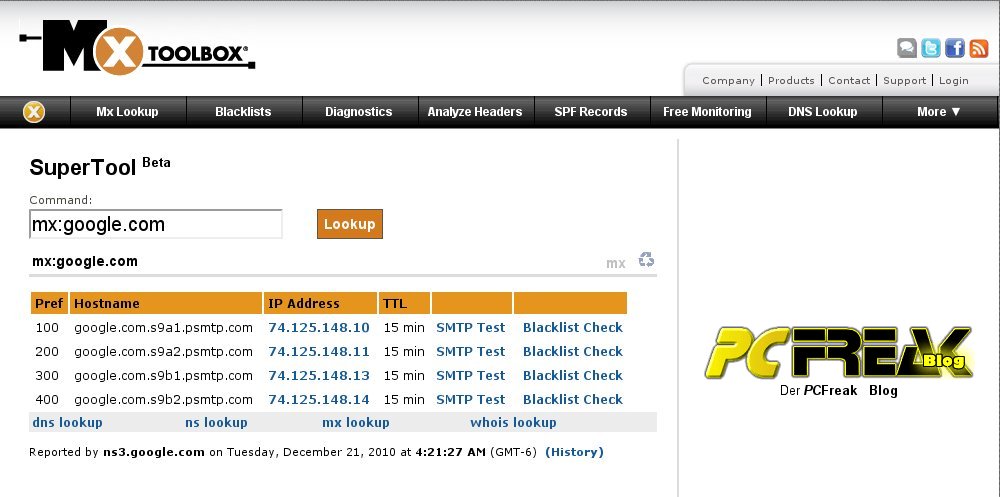

MxToolbox – Das Werkzeug für alles rund um E-Mail-Diagnose

Ich bin auf eine sehr interessante Seite gestoßen. MxToolbox . Dort gibt es diverse Tools (als Webseite), die man speziell bei der Diagnose von E-Mail-Problemen zur detailierten Analyse braucht. Mit ihm kann man folgende Themen prüfen/testen: MX-Einträge, Blacklist-Einträge, SMTP Port 25, DNS.

Mit dem „SuperTool“ werden alle Tests in einem „Tool“ vereint.

Die Seite bietet außerdem (nach kostenloser Registrierung) ein kostenloses Monitoring an und zwar:

- Blacklist Monitoring

- Verfügbarkeits Monitoring

- Performance Monitoring

Man sollte bei der Registrierung natürlich keine E-Mail-Adresse verwenden, die von dem System verwaltet wird, welches man überwachen will, da bei einem Ausfall des Mailservers diese Information sicherlich nicht per E-Mail zugestellt werden kann.

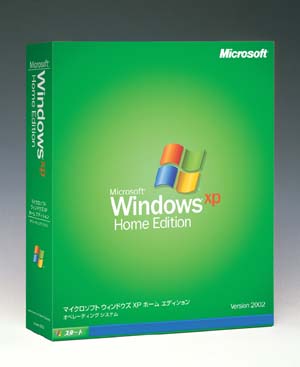

Windows XP OEM CD selber bauen

Comments(4)

Comments(4)

Folgende Ausgangssituation:

Folgende Ausgangssituation:

Ein Laptop Acer Travelmate 290 wurde gestohlen, von der Polizei wiedergefunden und dem Besitzer zurückgebracht, nur leider fehlte nun die Recovery-CD (der Dieb hatte mittlerweile ein XP Professional mit Crack installiert) und der Lizenzaufkleber war am Rand beschädigt.

Das Problem mit dem Lizenzaufkleber war schnell gelöst, ein Anruf bei der Microsoft Hotline unter der 0180-5-672255 und mir wurde am Telefon ein neuer XP-Home Produktschlüssel durchgegeben, ich musste lediglich vom Rand des alten Aufklebers eine Kennung mitteilen.

Wie kommt man nun aber an eine passende XP-CD (Windows XP Home German OEM), die sich mit diesem OEM-Schlüssel aktivieren lässt?

Man könnte sie beim Hersteller (Acer) gegen Bares bestellen oder von einem baugleichen Rechner kopieren, beide Optionen hatte ich nicht, da ich kein Geld ausgeben wollte und niemand mit so einem Rechner kannte.

Nach einigem Einlesen in die Materie war mir klar, dass es eigentlich nur darum geht, auf der CD eine Datei zu haben (setupp.ini), in der durch die Kennung „OEM“ die CD als OEM-CD deklariert wird und dann benötigt man noch 4 Dateien:

oembios.bin

OEMBIOS.CAT

oembios.sig

oembios.dat

Dabei handelt es sich genau um die Dateien, die in Zusammenhang mit dem BIOS des Notebooks eine Aktivierung mit dem OEM-Produktschlüssel ermöglichen. Es gibt einige Seiten, von denen man sich diese Dateien holen kann, z.B. http://siginetsoftware.com/forum/ oder http://siginetsoftware.com/forum/archive/index.php/t-117.html. Die Datei die ich gefunden hatte hieß: ScriptPackAddonsOEMScan-AcerTravelMate(700A8481).rar Diese funktionierte bei mir. Man benötigt die Dateien im gepackten Format, d.h. man muss sie einzeln mit dem Befehl „makekab <Dateiname>“ komprimieren, sodass am Ende folgende Dateien rauskommen:

OEMBIOS.BI_

OEMBIOS.CA_

OEMBIOS.SI_

OEMBIOS.DA_

Als letztes Stück benötigte ich dann noch eine Windows XP home CD (Retail), diese hatte ich noch rumliegen, hätte ich aber vmtl. auch im Internet gefunden.

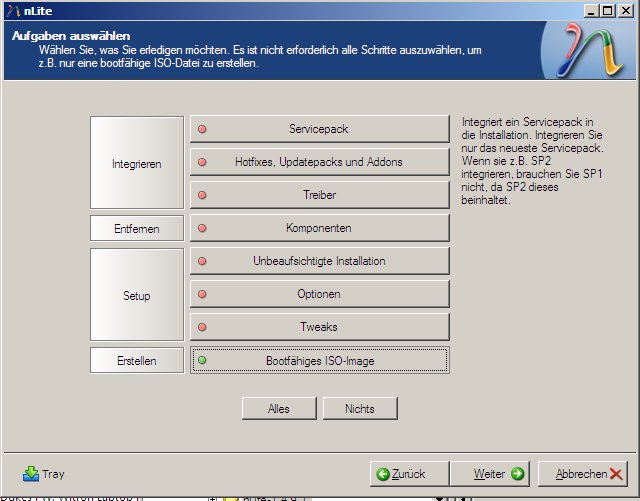

Mit der Software nLite (http://www.nliteos.com/) ist es ein leichtes, eine neue (modifizierte) XP CD zu erstellen. nLite kopiert die Dateien von der Original-CD auf Platte, danach kopieren wir die obigen 4 Dateien in den i386-Ordner der kopierten CD (und ersetzen die Originaldateien). Danach wird die Datei i386\setupp.ini geändert und zwar von

#ORIGINAL

[Pid]

ExtraData=786F687170637123416954806365EF

Pid=76416000

#NEU

[Pid]

ExtraData=786F687170637123416954806365EF

Pid=76416OEM

Nun drücken wir in nLite nur noch den Button „Bootfähiges ISO-Image“ und wir erhalten eine neue Windows XP CD und zwar jetzt eine spezielle OEM-Version für ein Acer Travelmate 290. – Voila!

Das Austauschen von 4 Dateien und die Modifikation der setupp.ini hat aus der Retail-XP-CD eine OEM-CD für ein Acer Notebook gemacht.

Wer möchte, kann dann auch noch eine Antwortdatei (winnt.sif) auf die CD mitpacken, die den Produkt-Key gleich einsetzt uvm.

Kopete – ICQ Login URL ändern

Kürzlich (Mitte November 2010) hat AOL wieder die Login-URL für seinen Dienst ICQ geändert. Wer wie ich den Instant-Messaging-Client Kopete aus der KDE Software Compilation 4 einsetzt musste wieder einmal feststellen, dass der Login nicht mehr klappt. Um das Problem zu beseitigen muss man nur eine Zeile (die Loginadresse) in der Datei

Kürzlich (Mitte November 2010) hat AOL wieder die Login-URL für seinen Dienst ICQ geändert. Wer wie ich den Instant-Messaging-Client Kopete aus der KDE Software Compilation 4 einsetzt musste wieder einmal feststellen, dass der Login nicht mehr klappt. Um das Problem zu beseitigen muss man nur eine Zeile (die Loginadresse) in der Datei

~/.kde/share/config/kopeterc

von

Server=login.oscar.aol.com

ändern in

Server=login.icq.com

Das kann man manuell machen, oder mit folgendem SED-Befehl auf der Kommandozeile:

sed -i ’s/login\.oscar\.aol\.com/login\.icq\.com/g‘ ~/.kde/share/config/kopeterc

erledigen. Danach klappt der Login mit kopete bei ICQ wieder.

WiFiFoFum KML-Files zeigen falsche GPS Koordinaten in Google Earth

-WiFiFoFum KML files show wrong gps data-

-WiFiFoFum KML files show wrong gps data-

Ich habe mit der Applikation „WiFiFoFum Radar“ für iPhone (Cydia Download) eine KML-Datei der gefundenen Accesspoints protokolliert. In der Applikation wurden die Accesspoints sauber in der Karte an der richtigen Position angezeigt. Beim Betrachten der KML-Datei in Google(tm) earth wurden diese völlig falsch auf der Karte angezeigt, soweit ich das beurteilen konnte, fehlte immer die geografische Länge, sie war generell immer 11° 0’0.00″E. Ich betreibe Google(tm) earth unter Kubuntu Linux in Deutsch. Irgenwann kam ich zu der Vermutung, dass es an der eingestellten Sprache liegen könnte. Also Google(tm) earth schnell in Englisch aus einer Konsole gestartet mit

env LANG=C googleearth

oder

export LANG=C && googleearth

Als ich nun das KML-File geöffnet habe, waren die Koordinaten einwandfrei. Ich vermute, dass die Interpretation von Delimitern innerhalb der KML-Datei je nach Sprache variiert. Mit diesem Workarround kann man zumindest die KML-Dateien sauber ansehen.

Update 18. Oktober 2010

Obige Umstellung kann ggf. bereits gespeicherte Places unbrauchbar machen, deshalb sollte man

export LC_NUMERIC=C && googleearth

verwenden .

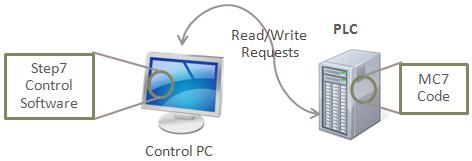

BSI berät Firmen zu Stuxnet

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) berät Firmen im Zusammenhang mit dem Computervirus „Stuxnet“. Unter der e-Mail-Adresse: stuxnet [at] bsi.bund.de kann man Informationen zu diesem Thema anfordern und erhält sachdienliche Unterstützung. Unter anderem gibt es auch folgendes PDF, welches sehr detailiert und hilfreich ist. Desweiteren empfiehlt es sich die Information von Symantec genau durchzulesen. Meine persönliche Meinung dazu ist, wer die monatlichen Microsoft-Updates schleifen lässt und beim Virenscanner-Update nicht immer am Ball bleibt, hat nicht nur mit Stuxnet Probleme. Stuxnet ist aber meiner Einschätzung nach das Werk von Geheimdiensten, denn ich wüsste nicht, wer sonst 2 bis vor kurzem unbekannte schwere Sicherheitslücken in Windows „in der Schublade“ hatte und diese in einen Virus einbauen hätte können.

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) berät Firmen im Zusammenhang mit dem Computervirus „Stuxnet“. Unter der e-Mail-Adresse: stuxnet [at] bsi.bund.de kann man Informationen zu diesem Thema anfordern und erhält sachdienliche Unterstützung. Unter anderem gibt es auch folgendes PDF, welches sehr detailiert und hilfreich ist. Desweiteren empfiehlt es sich die Information von Symantec genau durchzulesen. Meine persönliche Meinung dazu ist, wer die monatlichen Microsoft-Updates schleifen lässt und beim Virenscanner-Update nicht immer am Ball bleibt, hat nicht nur mit Stuxnet Probleme. Stuxnet ist aber meiner Einschätzung nach das Werk von Geheimdiensten, denn ich wüsste nicht, wer sonst 2 bis vor kurzem unbekannte schwere Sicherheitslücken in Windows „in der Schublade“ hatte und diese in einen Virus einbauen hätte können.

Weiterführende Links: Siemens Support zum Thema Stuxnet

Theme by easternwest and Stephen Reinhardt