Archive for the 'Security' Category

Initiative-S Kommentare deaktiviert für Initiative-S

Mit dem Seiten-Check von Initiative-S (gefördert durch das Bundesministerium für Wirtschaft und Technologie im Rahmen der Task Force „IT-Sicherheit in der Wirtschaft“) kann man seite Webseite bequem und kostenfrei prüfen und monitoren lassen.

Schwerpunkt ist hierbei Sicherheitslücken oder bereits stattgefundene Modifikationen (z.B. an WordPress etc.) festzustellen und per E-Mail zu melden.

Für die Anmeldung muss eine der folgenden E-Mail-Adressen für die entsprechende Domain eingerichtet werden.

Einfach unter folgendem Link beim „Seitencheck“ anmelden: https://www.initiative-s.de

Natürlich bietet „Initiative-S“ den Dienst für Firmen auch käuflich an und man erhalt dann sogar ein Sicherheits-Siegel.

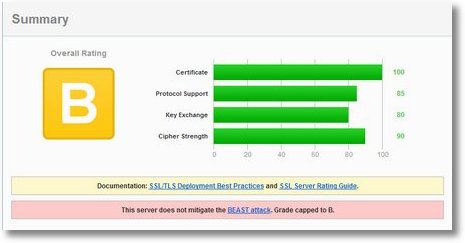

Sicherheit von SSL Servern testen Kommentare deaktiviert für Sicherheit von SSL Servern testen

Auf dieser Internetseite wird ein „SSL Server Test“ bereitgestellt. Es werden

- Server Key und Zertifikat

- zusätzliche Zertifikate

- Zertifikatspfade

- Protokolle

- Chiffrier Suiten

- Protokoll Details

- uvm.

angezeigt und gegen den „Stand der Technik“ geprüft. Danach wird die Seite entsprechend mit einer amerikanischen Schulnote (A-F) bewertet. Man sollte aber auch die entsprechende Dokumentation lesen, um die Werte korrekt interpretieren zu können. Wer selber einen Webserver mit SSL ins Internet stellen möchte sollte sich mit den „Deployment Best Practices“ befassen.

Testen sie doch einfach mal ihre Bank!

Ein digitales Leben in einer Minute zerstört Kommentare deaktiviert für Ein digitales Leben in einer Minute zerstört

Freitag, 03. August 2012

2 Hacker wurden auf ein sehr interessantes Twitter-Handle (@mat) aufmerksam und dachten sich: „3 Buchstaben, wie nett, den Account möchte wir haben“.

Sie fanden heraus, dass der Twitter-Account zu mhonan@gmail.com gehört. Ihr Hauptziel war also, diese E-Mail-Adresse zu kapern um dann den Twitter Account übernehmen zu können.

Also die ganze Motivation für den nun beschriebenen Hack war nur die Kontrolle über diesen sehr kurzen (3 Buchstaben) Twitter Account zu erlangen.

17.00 Uhr

Am Freitag, den 03. August spielt Mat Honan mit seiner Tochter, als plötzlich sein iPhone herunterfährt. Er steckt das Telefon ans Ladegerät, es bootet neu und ist auf Werkszustand. Mat vermutet ein Softwareproblem und möchte das Telefon per iCloud restoren. Seine Apple-ID wird nicht akzeptiert.

… einige Stunden vorher …

Hacker googlen nach „Mat Honan“ und finden das, was sie suchen per WHOIS.

person: Mathew Honan

email: mhonan@gmail.com

address: 1559B Sloat Blvd

address: #308

city: San Francisco

state: CA

postal-code: 94132

country: US

phone: +1.4158940373

GOOGLE 1

Die Hacker versuchen ein Password-Reset bei Google. Dort sehen sie, dass die hinterlegte 2. E-Mail-Adresse wie folgt lautet:

m••••n@me.com

Es lässt sich sehr leicht nachvollziehen, dass die Adresse vermutlich

mhonan@me.com

ist. Um also den Twitter-Account zu übernehmen müssen die Hacker den Gmail Account übernehmen. Um den Gmail-Account zu übernehmen müssen sie den Account bei Apple (@me.com) übernehmen.

KEINE UNLÖSBARE AUFGABE, WIE WIR GLEICH ERFAHREN WERDEN.

AMAZON 1

Die Hacker generieren sich eine Kreditkartennummer, die einer Syntax-Prüfung standhält und rufen bei Amazon an. Sie geben sich als Mathew Honan aus und fügen die Kreditkartennummer zum Account hinzu.

Um sich zu legitimieren benötigen sie lediglich die korrekte Rechnungsadresse:

Mathew Honan

1559B Sloat Blvd

94132 San Francisco CA

Danach legten sie auf.

AMAZON 2

1 Minute später rufen die Hacker erneut bei Amazon an, diesmal ist natürlich ein anderer Mitarbeiter dran. Diesem Mitarbeiter erzählt der Hacker (der sich wieder als Mathew Honan ausgibt), dass er das Passwort für die hinterlegte E-Mail-Adresse nicht mehr wisse und sein Amazon-Passwort vergessen hat.

Das Problem ist einfach zu lösen, indem ein anderer E-Mail-Account zum Amazon-Konto hinzugefügt wird. Zur Legitimation verlangt Amazon lediglich die Rechnungsadresse und die letzten 4 Stellen einer der hinterlegten Kreditkarten.

Da die Hacker zu diesem Zeitpunkt sowohl die Rechnungsadresse kennen und die letzten 4 Stellen der vorher selbst hinterlegten Kreditkarte, ist es kein Problem jetzt auch noch einen E-Mail-Account zu hinterlegen, der den Hackern gehört. Nachdem sie nun Zugriff auf den Amazon Account haben, sehen sie auch die letzten 4 Ziffern der tatsächliche Kreditkartennummer von Mathew Honan. Diese werden sie noch brauchen (bei Apple.)

APPLE 1 16:33 Uhr

Die Hacker rufen bei der Applecare Hotline an und geben sich als Mathew Honan aus. Sie kennen weder irgendeine hinterlegte Sicherheitsfrage, noch die dazugehörigen Antworten. Die letzte Möglichkeit an ein temporäres Passwort zu kommen ist, die korrekte Anschrift und die letzten 4 Stellen der Kreditkarte (vorher bei Amazon ausgelesen) anzugeben. Voila! – Diese Information haben die Hacker und sie erhalten Zugriff auf mhonan@me.com. Natürlich wird sofort ein neues Passwort gesetzt.

16:50 Uhr DIE HACKER KONTROLLIEREN NUN DIE APPLE-ID VON MATHEW HONAN!

GOOGLE 2 16:50 Uhr

Da die Hacker nun mhonan@me.com kontrollieren, fordern sie bei GMAIL nun erneut einen Passwort-Reset per Webseite an. Der Link zum Rücksetzen des Passworts wird an mhonan@me.com verschickt und die Hacker übernehmen das GMAIL-Konto.

16:52 Uhr DIE HACKER KONTROLLIEREN NUN MHONAN@GMAIL.COM.

APPLE 2 17:00 Uhr

Die Hacker loggen sich in den iCloud Account mhonan@me.com ein und benutzen „Finde mein iPhone“ um Mathews iPhone remote zu löschen. Um 17:01 Uhr löschen sie Mathews iPad.

TWITTER 1 17:02 Uhr

Die Hacker übernehmen den Twitter Account von Mathew und ändern sein Passwort.

APPLE 3 17:05 Uhr

Um 17:05 Uhr löschen sie Mathews MacBook – Danke iCloud!

MATHEW IST NUN OFFLINE!

GOOGLE 3 17:06

Die Hacker löschen Mathews Google Account. (mhonan@gmail.com)

TWITTER 2 17:12 Uhr

Die Hacker posten eine Nachricht mit Mathews Account bei Twitter

Clan Vv3 and Phobia hacked this twitter

Das ist nur die Kurzzusammenfassung. Ich empfehle auch die lange Version hier zu lesen oder in gut aufbereiteter Form bei Steve Gibson.

Obige Methoden wurden von mehreren Reportern verifiziert und haben auch bei ihnen funktioniert. Amazon hat mittlerweile bestätigt, dass das Hinzufügen von Kreditkarten so einfach nicht mehr funktionieren wird und hat seine Sicherheitsrichtlinien geändert. Apple hat zumindest temporär reagiert, hier habe ich noch keine detailierteren Informationen.

Überlegen sie selbst, wie „verzahnt“ ihre Accounts sind und ob es wirklich notwendig ist, alle Informationen über sich im Internet verfügbar zu machen.

Links: How Apple and Amazon Security Flaws Led to My Epic Hacking

Warning wallpaper for administrative users Kommentare deaktiviert für Warning wallpaper for administrative users

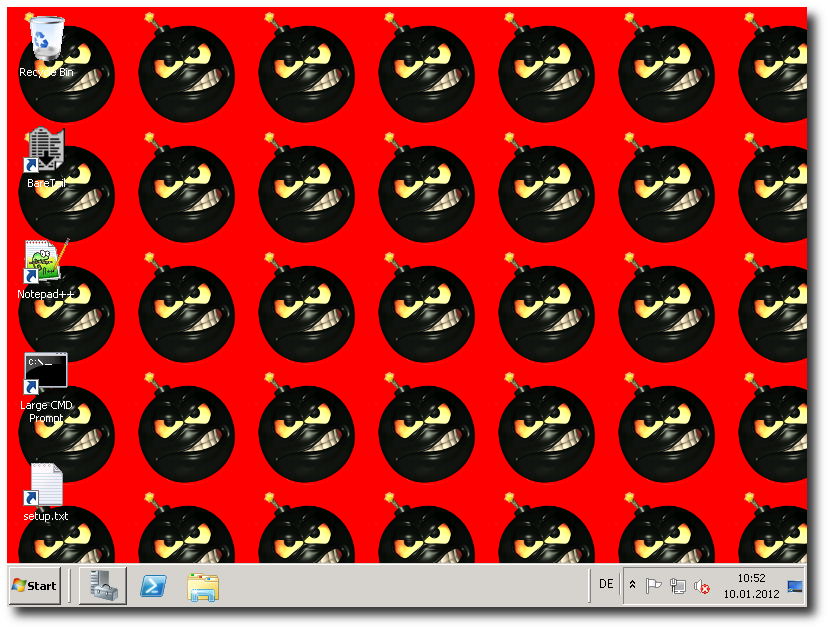

I liked the idea of having a „bomb“ as wallpaper if a user has administrative rights to show the user: „Be careful what you do!“.

I saw this on some linux distributions when you logged on to the X-Server as user „root“ you get bombs as wallpaper to remind you about your responsiblity.

I created a small AutoIT Script that includes a wallpaper image of a „bomb“. When executed it checks:

- Has the user administrative rights?

If so, we set the „bomb“ wallpaper and exit - If the user has no administrative rights (maybe if UAC is turned on)

we check if the user is member of the group with the SID S-1-5-32-544.

This is the representation of the localized Administrators group.

If the user is a member of this group we also set the „bomb“!

To setup this eg. on a server machine, just place the executable in the autostart folder for „All Users“ and logon. If one of the 2 checks applies you will see a „bomb“ as wallpaper. The wallpaper is set per user.

A great challenge was to get the name of the local administrators group via the SID to make sure this program will work on any localized version of windows, too. The source code is included. Use the program at your own risk!

Downloadlink: bomb_wallpaper_for_admins (with UAC).zip

Der Staatstrojaner in dreieinhalb Minuten Kommentare deaktiviert für Der Staatstrojaner in dreieinhalb Minuten

Alexander Svensson hat in diesem Video versucht, den vom CCC (Chaos Computer Club) analysierten „Staatstrojaner (Bundestrojaner)“ in einfachen Worten zu erklären. Wichtig ist meiner Meinung nach der letzte Punkt. Zitat: „Da der „Staatstrojaner“ auch Dateien auf dem Zielsystem ablegen kann, ist seine Beweiskraft in Frage zu stellen.“ Beim CCC gibt es eine Analyse einer Regierungs-Malware als PDF zu diesem Thema. In verschiedenen Zeitungen wird auch über den Trojaner berichtet. u.a. in der FAZ.

Hier das Video auf YouTube.

Links:

Der Staatstrojaner in dreieinhalb Minuten (Alexander Svensson)

Analyse einer Regierungs-Malware (CCC)

Anatomie eines digitalen Ungeziefers (FAZ)

heise.de – Links zur Serie Tatort Internet 2

Wer wie ich ein Fan der Artikelserie „Tatort Internet„, des heise Verlags ist, hier die Links zu den mir bis dato bekannten Episoden.

Danke an dieser Stelle an meinen Kollegen Tobias für die Recherche.

S01E01: Tatort Internet – Alarm beim Pizzadienst

S01E02: Tatort Internet – Zeig mir das Bild vom Tod

S01E03: Tatort Internet – PDF mit Zeitbombe

S01E04: Tatort Internet – Angrif der Killervideos

S01E05: Tatort Internet – Matrjoschka in Flash

S02E01: Tatort Internet – Nach uns die SYN Flut

S02E02: Tatort Internet – Ferngesteuert

S02E03: Tatort Internet – Eine Reise ins RAM

S02E04: Tatort Internet – Operation am offenen Herzen

…to be continued.

IT-Grundschutz-Überblickspapier Smartphones vom BSI Kommentare deaktiviert für IT-Grundschutz-Überblickspapier Smartphones vom BSI

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) ein IT-Grundschutz-Überblickspapier zu den typischen Gefährdungen bei Smartphones sowie zu den entsprechenden Gegenmaßnahmen veröffentlicht. Hier gehts direkt zum PDF: Überblickspapier Smartphones

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) ein IT-Grundschutz-Überblickspapier zu den typischen Gefährdungen bei Smartphones sowie zu den entsprechenden Gegenmaßnahmen veröffentlicht. Hier gehts direkt zum PDF: Überblickspapier Smartphones

heise Security – Eine Reise ins RAM Kommentare deaktiviert für heise Security – Eine Reise ins RAM

heise Security hat heute einen sehr guten Artikel zur Offline-Analyse eines Windows Rechners per Memory-Dump veröffentlicht. Im Artikel wird sehr genau erläutert, wie man in einem vorher erstellten Memory-Dump eines Windows Rechners „Trojaner“ aufspürt, dabei werden die Tools

heise Security hat heute einen sehr guten Artikel zur Offline-Analyse eines Windows Rechners per Memory-Dump veröffentlicht. Im Artikel wird sehr genau erläutert, wie man in einem vorher erstellten Memory-Dump eines Windows Rechners „Trojaner“ aufspürt, dabei werden die Tools

- MoonSols Windows Memory Toolkit

- The Volatility Framework: Volatile memory artifact extraction utility framework

eingesetzt und genau beschrieben.

Der Autor Frank Boldewin hat auch eine eigene Homepage, unter reconstructer.org kann man obigen Artikel im englischen Original und weitere sehr interessante Artikel nachlesen.

UPnP Sicherheitslücke bei Internetroutern Kommentare deaktiviert für UPnP Sicherheitslücke bei Internetroutern

Es ist ja bekannt, dass UPnP (Universal Plug & Play) schon auf dem privaten Interface eines Routers eine Sicherheitslücke darstellt und deswegen standardmäßig ausgeschaltet sein sollte. Bei der Fritz!Box ist das z.B. dieses Häkchen:

Es ist ja bekannt, dass UPnP (Universal Plug & Play) schon auf dem privaten Interface eines Routers eine Sicherheitslücke darstellt und deswegen standardmäßig ausgeschaltet sein sollte. Bei der Fritz!Box ist das z.B. dieses Häkchen:

Ausgeschaltetes UPnP ist natürlich unbequem. Hat man z.B. eine XBox 360, so beschwert sich diese gleich massiv darüber, dass man nun nicht mit anderen Personen (aus dem Internet) spielen kann usw. und man muss die entsprechenden Ports dann manuell öffnen.

Der Sicherheitsanalyst Daniel Garcia hat nun herausgefunden, dass einige Router der Firmen Edimax, Linksys, Sitecom und Thomson auf UPnP Anfragen am öffentlichen Interface des Routers reagieren.

An diesen Geräten können von außen Ports geöffnet werden und zwar ohne Passwort oder Rückfrage (das ist bei UPnP so). Auf der Seite http://www.toor.do/ gibt es einen Scanner, mit dem man angreifbare Router finden kann. Man kann mit diesem Programm auch mal testen, ob der eigene Router angreifbar ist.

Bei angreifbaren Routern können folgende Konfigurationsparameter verändert werden:

SetConnectionType

GetConnectionTypeInfo

ConfigureConnection

RequestConnection

RequestTermination

ForceTermination

SetAutoDisconnectTime

SetIdleDisconnectTime

SetWarnDisconnectDelay

GetStatusInfo

GetLinkLayerMaxBitRates

GetPPPEncryptionProtocol

GetPPPCompressionProtocol

GetPPPAuthenticationProtocol

GetUserName

GetPassword

GetAutoDisconnectTime

GetIdleDisconnectTime

GetWarnDisconnectDelay

GetNATRSIPStatus

GetGenericPortMappingEntry

GetSpecificPortMappingEntry

AddPortMapping

DeletePortMapping

GetExternalIPAddress

Deshalb sollte grundsätzlich UPnP ausgeschaltet werden. Nutzer von betroffenen Routern, die auf UPnP angewiesen sind, sollten unbedingt nach Firmware-Updates bei den entsprechenden Herstellern nachfragen. – Immer nur das Einschalten, was man wirklich braucht!